EU-CYBERSICHERHEITS-RICHTLINIE NIS2 BRINGT CHANCEN FÜR UNTERNEHMEN

Der Countdown läuft: Bis 17. Oktober 2024 ist NIS2 (Network and Information Systems Directive) in nationales Recht umzusetzen. Nach dem Inkrafttreten des Gesetzes drohen Unternehmen bei Nichteinhaltung hohe Strafen. Betroffen davon sind „Wichtige Einrichtungen“ und „Wesentliche Einrichtungen“, zu denen auch Betriebe der digitalen Infrastruktur zählen. Doch was verbirgt sich hinter der neuen EU-Richtlinie, welche To Dos ergeben sich für Unternehmen und vor allem: welche Vorteile bringt NIS2?

Überblick

Veränderte Bedrohungslandschaft sorgt für Handlungsbedarf

Von NIS2 betroffen: Unterteilung in wesentliche und wichtige Einrichtungen

Pflichten für betroffene Unternehmen

IT-Sicherheit ganzheitlich gedacht

Security Awareness sensibilisiert Faktor Mensch

Prevention Systeme erkennen Angriffe in Echtzeit

Business Continuity sichert den störungsfreien Betrieb

Die NIS2 Richtlinie verfolgt das Ziel, ein gemeinsames hohes Niveau der Cybersicherheit von Netz- und Informationssystemen in der EU zu schaffen. Wie die Richtlinie national umgesetzt werden wird, regelt das nationale Recht, konkret das NISG 2024. Die neue Richtlinie ersetzt den Vorgänger NIS1 und sorgt für eine Modernisierung des Rechtsrahmens, die vor allem durch zunehmende Digitalisierung und eine veränderte Bedrohungslandschaft erforderlich ist. Sie zielt darauf ab, die Cybersicherheit zu stärken, legt Sicherheitsstandards für Netz- und Informationssysteme fest und regelt den Umgang im Falle von Sicherheitsvorfällen. Kurz gesagt: Es geht um Risikomanagementmaßnahmen, Meldepflichten und eine Verantwortlichkeit des Top-Managements.

VERÄNDERTE BEDROHUNGSLANDSCHAFT SORGT FÜR HANDLUNGSBEDARF

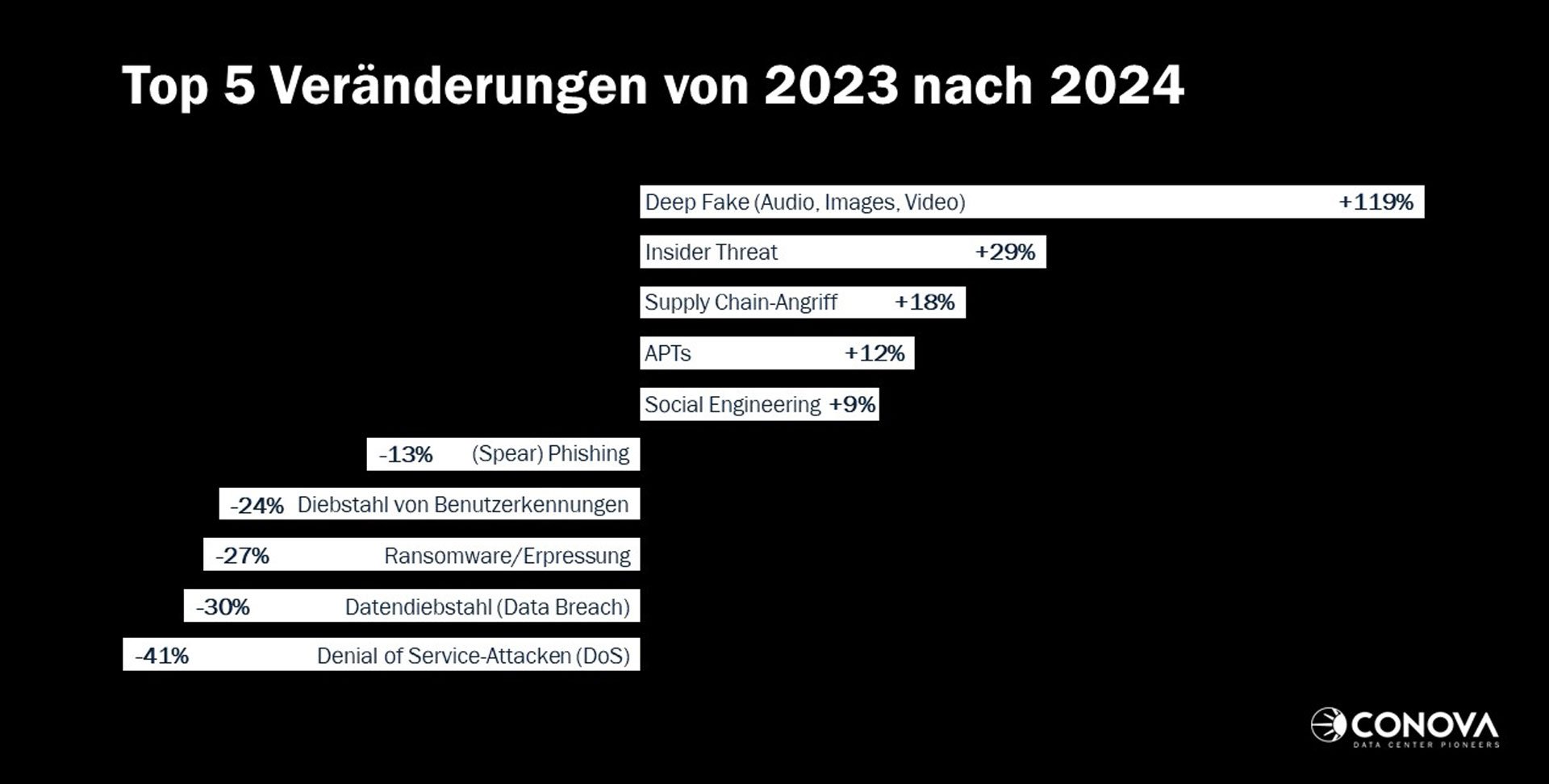

Cyberkriminalität nimmt immer weiter zu und hat sich mittlerweile als eigenes „Geschäftsmodell“ etabliert. Jedes Unternehmen ist ein potenzielles Ziel. Umfassende IT-Sicherheit ist der Schlüssel zum Erfolg und gleichzeitig ein laufender Prozess, denn die Dimensionen und Facetten der Angriffe ändern sich laufend. Waren es in den letzten Jahren vorwiegend Phishing- und Ransomware-Attacken, nehmen aktuell komplexer werdende Angriffe zu – nicht zuletzt auch durch den verstärkten Einsatz von KI (Künstliche Intelligenz).

Immer mehr in den Fokus rückt dabei das große Thema Identität. Gerade Deepfakes und Insider Threats sind laut einer aktuellen Studie von KPMG auf dem Vormarsch. Und auch Angriffe auf die Lieferkette – Supply Chain – sind weiter im Kommen. Dadurch wird das Unternehmen sozusagen über die Hintertüre angegriffen. Die Angriffe werden immer zielgerichteter, professioneller und authentischer gestaltet. Das führt auch zu einer Steigerung der Erfolgsquote von Cyberangriffen.

VON NIS2 BETROFFEN: UNTERTEILUNG IN WESENTLICHE UND WICHTIGE EINRICHTUNGEN

Unternehmen werden nach der Größe (Beschäftigte, Jahresumsatz, Jahresbilanzsumme) und nach Sektor den Kategorien „Wesentliche Einrichtungen“ und „Wichtige Einrichtungen“ zugeordnet. In Österreich sind rund 4.000 Unternehmen und Einrichtungen ab mittlerer Größe aus 18 festgelegten Sektoren betroffen. Ebenfalls zur Umsetzung verpflichtet werden deren Dienstleister und Lieferanten – somit die Lieferkette – und dadurch steigt die Zahl auf 15.000 Betriebe in Österreich. Ob man als Unternehmen betroffen ist, lässt sich einfach mit dem Ratgeber der WKO überprüfen.

WESENTLICHE Einrichtungen

sind Großunternehmen mit mindestens 50 Millionen Euro Umsatz aus den Bereichen

- Trink- und Abwasser

- Gesundheitswesen

- Verkehr & Energie

- Öffentliche Verwaltung

- Banken

- Finanzdienstleister

- Weltraum

- Verwaltung von IKT Diensten (B2B)

- Betriebe der digitalen Infrastruktur (unter anderem Anbieter von Rechenzentrumsdiensten und Cloud Computing Diensten, Anbieter öffentlicher Kommunikationsnetze oder Kommunikationsdienste, TLD-Namenregister, Betreiber von Content Delivery Networks und Internetknoten, …)

WICHTIGE Einrichtungen

sind große und mittlere Unternehmen mit mehr als 10 Millionen Euro Umsatz aus der Sparte

- Lebensmittelindustrie

- Chemie

- Produktion

- Post und Kurierdienst

- Abfallwirtschaft

- Anbieter digitaler Dienste

Kleine Unternehmen mit weniger als 50 Mitarbeitern und einem Jahresumsatz von höchstens 10 Millionen Euro oder einer Jahresbilanzsumme von höchstens 10 Millionen Euro fallen grundsätzlich nicht unter die NIS2 Richtlinie. Es gibt jedoch Ausnahmen. Vertrauensdienstanbieter oder Anbieter öffentlicher elektronischer Kommunikationsnetze fallen auch in diesem Fall in den Anwendungsbereich der Richtlinie.

PFLICHTEN FÜR BETROFFENE UNTERNEHMEN

Gleich vorweg: Die EU-Cybersicherheits-Richtlinie NIS2 ist ähnlich wie z B. die Informationssicherheitsnorm ISO 27001 offen formuliert und somit fehlt eine klassische Checkliste bzw. To Do Liste seitens der Gesetzgeber. Das bringt jedoch auch den notwendigen Spielraum für das einzelne Unternehmen individuell zu gestalten. Mit einer einmaligen Aktion ist es jedoch nicht getan, denn ähnlich wie beim Datenschutz ist auch der Umgang mit Informationssicherheit ein Prozess, der laufend überprüft und angepasst werden muss.

Betroffene Einrichtungen müssen sich nach dem Inkrafttreten des nationalen Gesetzes binnen drei Monaten registrieren, Risikomanagementmaßnahmen treffen und im Falle eines Vorfalls eine Meldepflicht erfüllen.

10 Risikomanagementmaßnahmen-Bereiche, die zu erfüllen sind:

- Konzepte in Bezug auf Risikoanalyse und Sicherheit für Informationssysteme

- Bewältigung von Sicherheitsvorfällen

- Business Continuity und Krisenmanagement: Aufrechterhaltung des Betriebs wie Backup-Management und Wiederherstellung nach einem Notfall

- Sicherheit der Lieferkette einschließlich sicherheitsbezogener Aspekte der Beziehungen zwischen den einzelnen Einrichtungen und ihren unmittelbaren Anbietern oder Diensteanbietern

- Sicherheitsmaßnahmen bei Erwerb, Entwicklung und Wartung von Netz- und Informationssystemen, einschließlich Management und Offenlegung von Schwachstellen

- Konzepte und Verfahren zur Bewertung der Wirksamkeit von Risikomanagementsystemen im Bereich der Cybersicherheit

- Grundlegende Verfahren im Bereich der Cyberhygiene und Schulungen im Bereich der Cybersicherheit

- Konzepte und Verfahren für den Einsatz von Kryptografie

- Sicherheit des Personals, Konzepte für die Zugriffskontrolle und Management von Anlagen

- Verwendung von Lösungen zur Multi-Faktor-Authentifizierung oder kontinuierlichen Authentifizierung, gesicherte Sprach-, Video- und Textkommunikation sowie gegebenenfalls gesicherte Notfallkommunikationssysteme innerhalb der Einrichtung

IT-SICHERHEIT GANZHEITLICH GEDACHT

Um sich als Unternehmen gut in einer vernetzten und komplexen digitalen Welt schützen zu können, wird von NIS2 ein umfassendes Konzept gefordert, in dem der Faktor Mensch als auch technologische Standards gleichermaßen berücksichtigt werden.

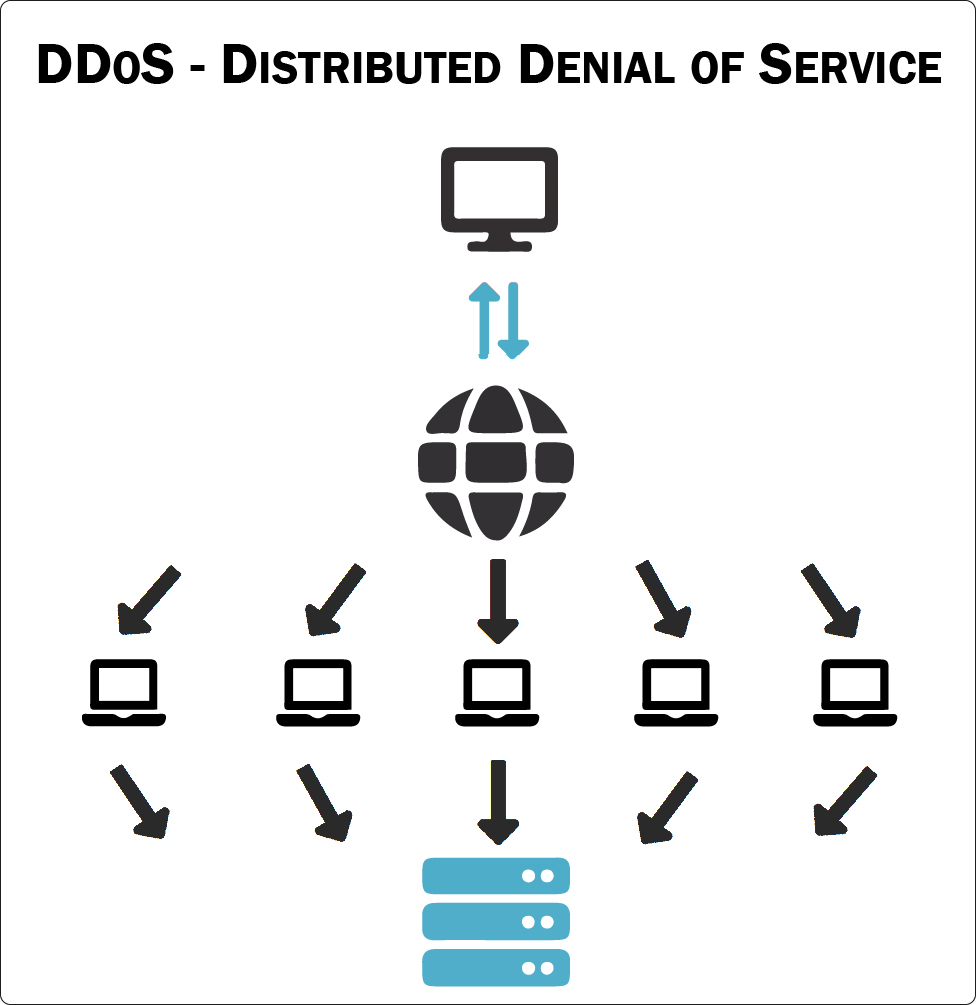

Cyberangriffe zielen darauf ab, technische oder menschliche Schwachstellen auszunutzen. Um die IT-Systeme zu schützen, ist der Einsatz von komplexen Firewall-Systemen, die das gesamte Netzwerk gegen unautorisierte Zugriffe absichern, bereits Usus. Gut beraten ist man darüber hinaus mit Intrusion Detection und Prevention Systemen, die Angriffe in Echtzeit erkennen und abwehren und die Bedrohungen somit schon abfangen, bevor sie die Infrastruktur treffen – beispielsweise ein umfassender DDoS-Schutz.

Regelmäßige Schwachstellen-Scans (Vulnerability Scans) helfen dabei, potenziell ausnutzbare Schwachstellen innerhalb einer Anwendung zu identifizieren und vorab zu beheben. Mit einem umfassenden Patch-Management werden mithilfe von Updates direkt vom Hersteller Sicherheitslücken geschlossen. Sinnvoll sind ebenfalls eine verschlüsselte Datenübertragung sowie ein ausgefeiltes Backup-Konzept, welches Daten auch räumlich getrennt sichert. Last but not least der Einsatz von Mail Security Services, die Ransomware und weitere Cyberangriffe abwehren sollen sowie regelmäßige Security Awareness Trainings für Mitarbeiter:innen.

Exemplarisch werden nachfolgend drei Maßnahmen ausführlicher beschrieben, die als essenzieller Bestandteil eines Sicherheitskonzepts großen Schutz bieten, deren Bedeutung leider noch nicht in allen Unternehmen angekommen ist.

Security Awareness sensibilisiert Faktor Mensch

Um eine nachhaltige Sicherheitskultur in Unternehmen zu etablieren, bedarf es unter anderem gezielter Schulungen und Sensibilisierungen der Mitarbeiter:innen. Mit Security Awareness Trainings, die TopAwareness bietet, werden Beschäftigte gezielt auf das Erkennen von Angriffen wie Phishing-Versuche, Social Engineerings oder anderen IT-Bedrohungen geschult. Denn fehlendes Verständnis für diese Gefahren kann zu immensen Schäden im Unternehmen führen. Der Security Awareness Service simuliert vollautomatisch realistische Angriffsszenarien mit unterschiedlichsten Schwierigkeitsleveln, die auf die:den jeweilige:n Mitarbeiter:in zugeschnitten werden. Das Besondere daran: Es handelt sich hier nicht um eine eintägige Schulung, sondern die Trainings werden kontinuierlich in den Arbeitsalltag integriert und erhöhen dadurch das Bewusstsein im Umgang mit Cyberrisiken.

Prevention Systeme erkennen Angriffe in Echtzeit

Bei einer DDoS Attacke wird ein Zielsystem über das Internet mit einer Datenflut angegriffen, die zu einer verzögerten Datenauslieferung oder Timeouts von Servern führen kann. Wird dieser Angriff nicht rechtzeitig bemerkt, kann das gesamte Netzwerk ausfallen. Mit entsprechenden DDoS Protection Lösungen wie TopDefense® können volumenbasierte Attacken vorzeitig erkannt und somit die Verfügbarkeit von Kundensystemen erhöht werden.

Mit der Software werden Abweichungen vom normalen Traffic erkannt, analysiert und im Bedarfsfall automatisch bekämpft. Das geschieht bereits, bevor der erhöhte Traffic auf die Kundeninfrastruktur trifft. Professionelle Protection Lösungen wie TopDefense® bieten Usern die Möglichkeit, die Funktionsweise mithilfe von individuellen Filterprofilen an die speziellen Bedürfnisse des Unternehmens anzupassen.

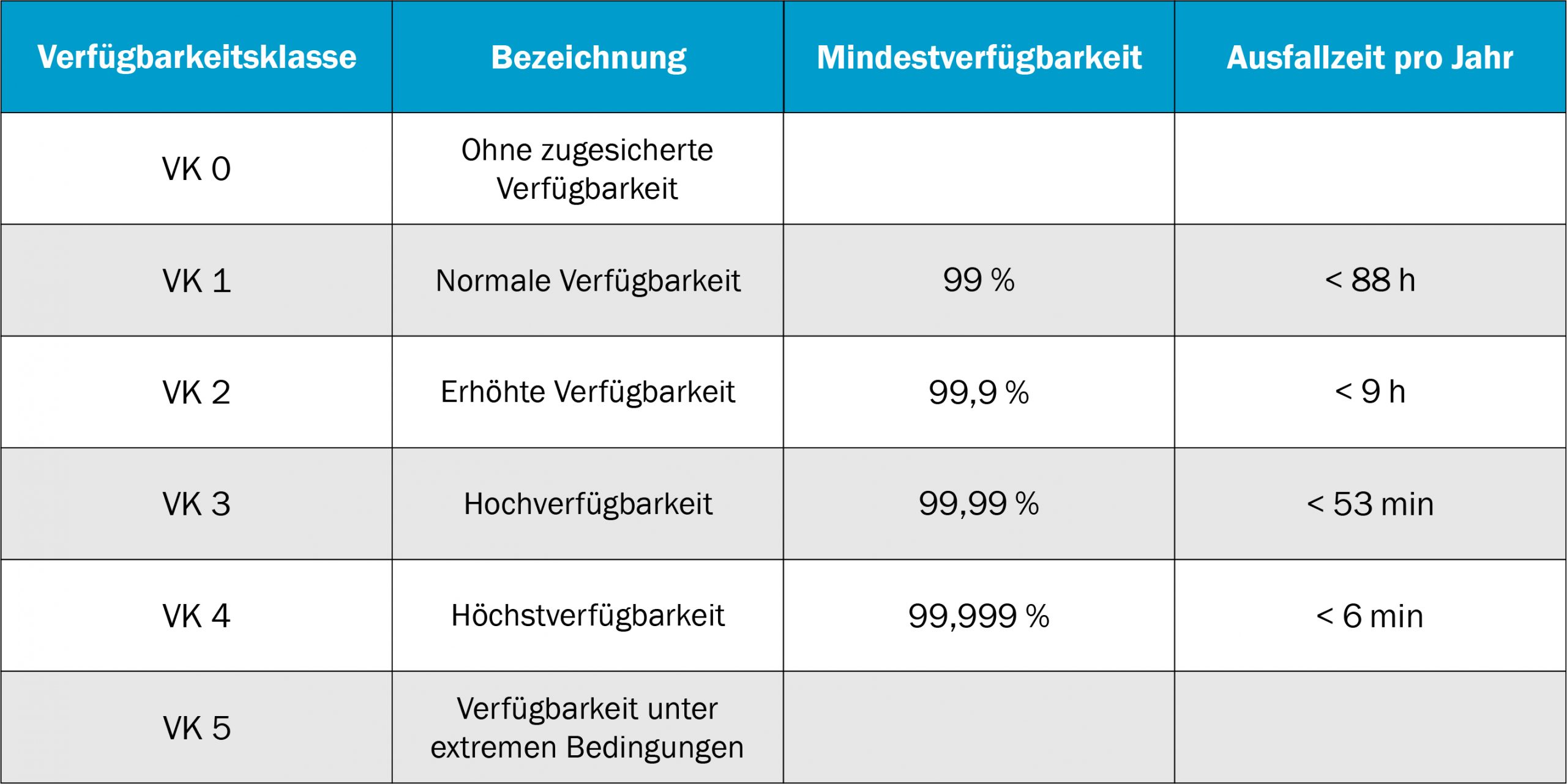

Business Continuity sichert den störungsfreien Betrieb

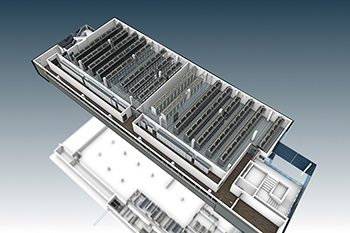

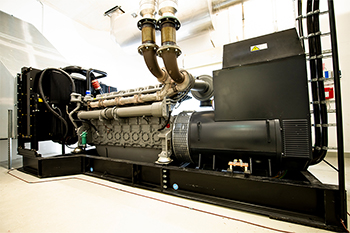

In den NIS2 Richtlinien werden Maßnahmen gefordert, die im Ernstfall einen möglichst reibungslosen Geschäftsbetrieb sicherstellen. Ein Backup der Unternehmensdaten ist in der heutigen Zeit ein absolutes Muss. Ein Backup ist allerdings viel mehr als nur eine Kopie der Daten, es ist eine durchdachte Strategie. In der Realität fehlt oftmals der zusätzliche Standort, der in einem Ernstfall das Backup an einer weiteren Co-Location, beispielsweise ein externes Rechenzentrum, sichert.

conova als Rechenzentrumsbetreiber und IT-Dienstleister setzt auf die 3-2-1-Backup-Strategie: 3 Datenkopien auf 2 Medientypen an 1nem Remote Standort. Mit den umfassenden Backup-Lösungen wie TopBackup for Microsoft Azure oder TopBackup for Microsoft 365 ist es zudem möglich, die Daten aus der Cloud ebenfalls in einem österreichischen Data Center zu sichern.

NIS2 BRINGT VORTEILE

Auch wenn die NIS2 Richtlinie einiges an Arbeit für die Unternehmen bedeutet, bringt sie auch Vorteile. Durch die gezielte Auseinandersetzung im Zuge des Risikomanagements wird insbesondere der Schutz vor Cyberbedrohungen erhöht. Durch die regelmäßige Risikobewertung werden Schwachstellen frühzeitig identifiziert und können dadurch rasch behoben werden. Insgesamt zielt NIS2 darauf ab, ein hohes gemeinsames Sicherheitsniveau für Netz- und Informationssysteme in der gesamten EU zu schaffen, was letztlich allen beteiligten Unternehmen zugutekommt.

Game Changer: Zertifizierungen in der Lieferkette

Als Teil eines umfassenden Risikomanagements müssen Unternehmen auch in puncto Supply Chain Management Risiken identifizieren. Dazu gehören die Überprüfung der Sicherheitspraktiken von Zulieferern und Dienstleistern und eine Bewertung hinsichtlich ihrer Compliance mit den Sicherheitsanforderungen. Zertifizierungen wie ISO 27001 oder das Cyber Trust Austria® Label bieten in der Fülle an Angeboten Orientierung.

Die ISO 27001 ist eine international anerkannte Norm für Informationssicherheits-Managementsysteme (ISMS), die darauf abzielt, die Vertraulichkeit, Integrität und Verfügbarkeit von Informationen zu gewährleisten. Auch wenn NIS2 unterschiedliche Schwerpunkte in der Informationssicherheit setzt, kann eine ISO 27001 Zertifizierung als solide Grundlage dienen.

Das Cyber Trust Austria® Label tragen Organisationen, die essenzielle Mindestsicherheitsmaßnahmen für Cybersicherheit umgesetzt haben. Das Gütesiegel dient als Qualitätsmerkmal und ist ein Nachweis von Vertrauenswürdigkeit gegenüber Kunden. conova besitzt das Cyber Trust Austria Label in SILBER.

Als spezialisiertes IT-Dienstleistungsunternehmen bieten wir Security in allen Bereichen – ein ganzheitliches Sicherheitskonzept für jede individuelle IT-Lösung; on premise, hybrid oder cloud only. Unsere Data Center in Österreich erfüllen die Europäische Norm für den Neubau und Betrieb von Rechenzentren (EN 50600), als Unternehmen sind wir bereits seit 2013 ISO 27001 zertifiziert und conova erfüllt mit dem Cyber Trust Austria® Label alle Anforderungen für Cybersicherheit, basierend auf dem Cyber Risk Rating Schema, zu dem alle geltenden NIS2 Richtlinien zählen.

HÄUFIG GESTELLTE FRAGEN

Was ist NIS2?

NIS2 ist eine EU-Richtlinie mit dem Ziel, Cybersicherheit zu stärken, Sicherheitsstandards für Netz- und Informationssysteme festzulegen und den Umgang im Falle von Sicherheitsvorfällen zu regeln.

Wer ist von NIS2 betroffen?

Unternehmen werden nach der Größe (Beschäftigte, Jahresumsatz, Jahresbilanzsumme) und nach Sektor den Kategorien „Wesentliche Einrichtungen“ und „Wichtige Einrichtungen“ zugeordnet. Kriterien einfach hier überprüfen: https://ratgeber.wko.at/nis/.

Ich bin von NIS2 betroffen. Was muss ich tun?

Betroffene Einrichtungen müssen sich nach Inkrafttreten des nationalen Gesetzes binnen drei Monaten registrieren, Risikomanagementmaßnahmen treffen und im Falle eines Vorfalls eine Meldepflicht erfüllen.

Welche Vorteile bringt NIS2?

NIS2 zielt darauf ab, ein hohes gemeinsames Sicherheitsniveau für Netz- und Informationssysteme in der gesamten EU zu schaffen. Durch ein verstärktes Risikomanagement der Unternehmen selbst wird der Schutz vor Cyberbedrohungen erhöht.

WEITERFÜHRENDE INFORMATIONEN

- Bundeskanzleramt & Bundesministerium für Inneres: https://www.nis.gv.at/

- Wirtschaftskammer: https://www.wko.at/it-sicherheit/nis2-uebersicht

- KPMG Austria GmbH – KPMG Security Services GmbH: Cybersecurity in Österreich 2024

- Cyber Trust Austria: https://www.cyber-trust.at